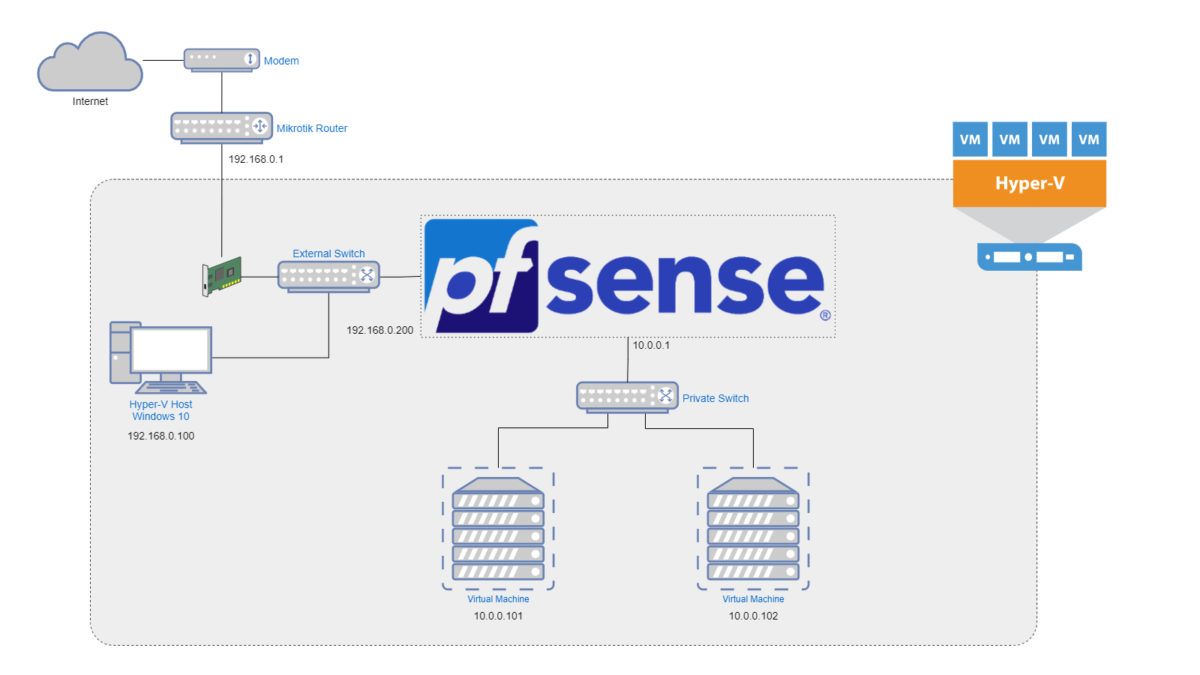

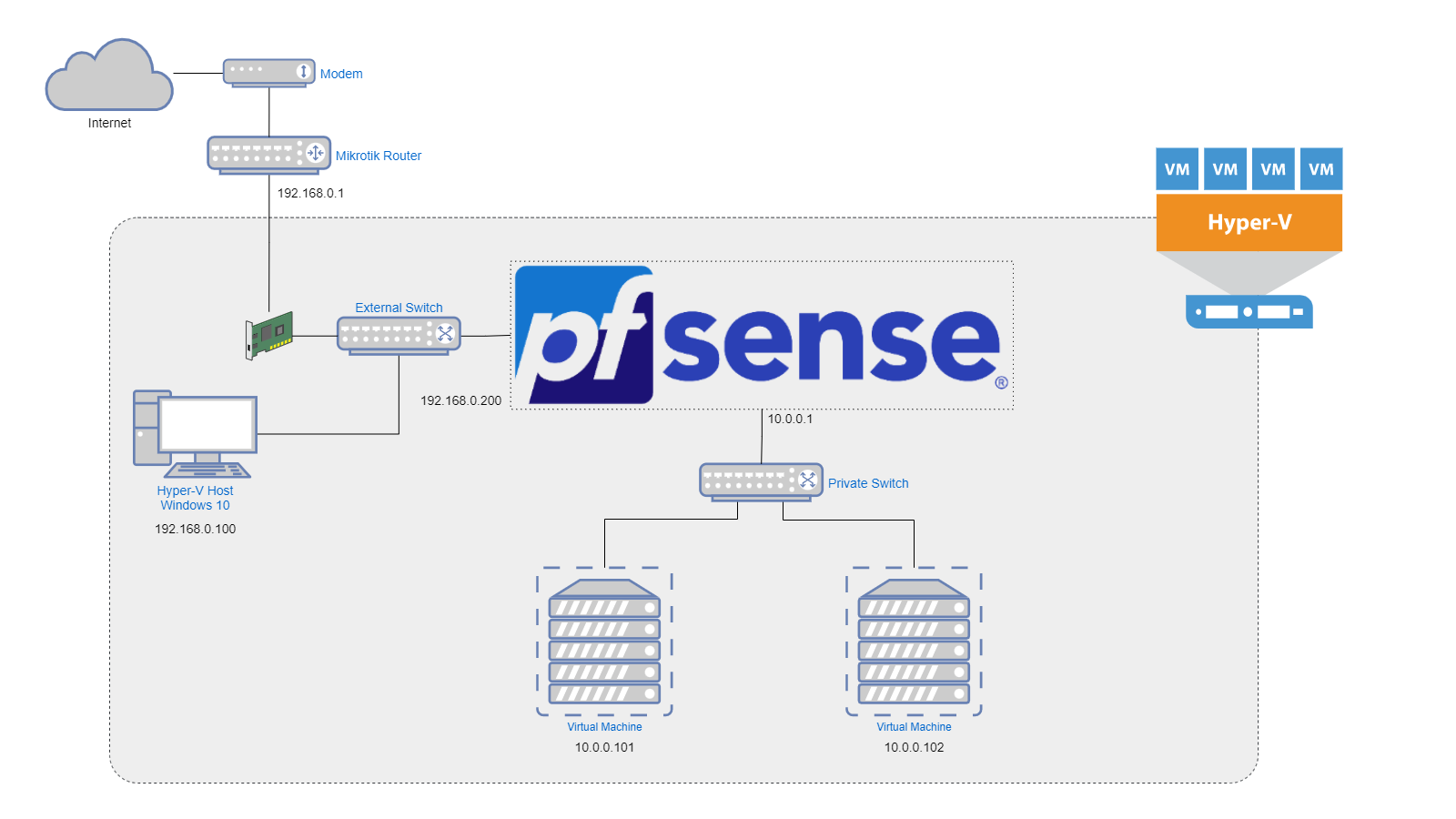

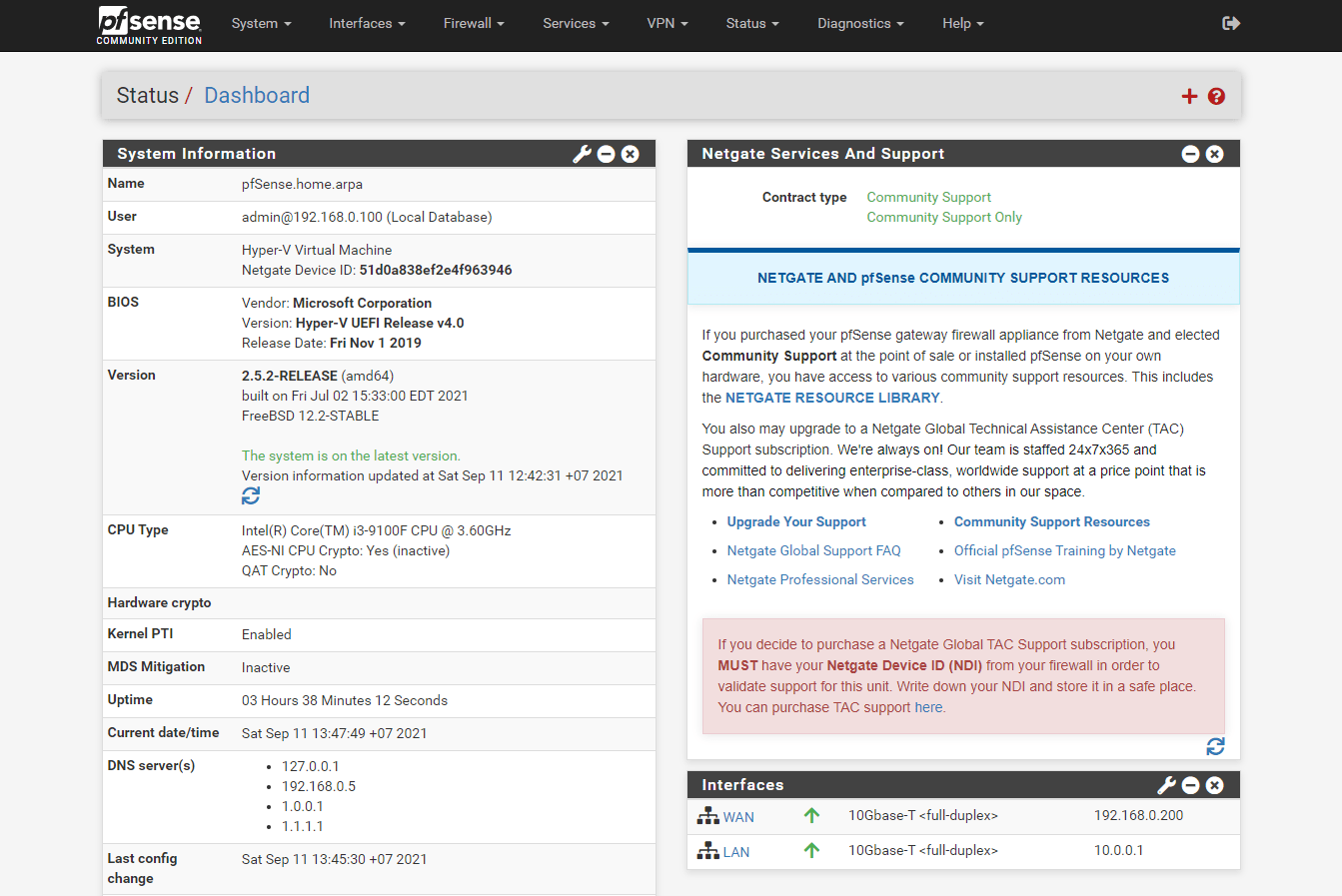

Trong bài viết Phần 2 của series pfSense Lab, mình đã hướng dẫn cách cài đặt pfSense lên máy ảo để làm Firewall / Router cho hệ thống mạng ảo trong Hyper-V. Bài viết [Phần 3] này sẽ dành để chia sẻ các bước cấu hình căn bản cho pfSense sau khi cài đặt.

I. Thiết lập ban đầu

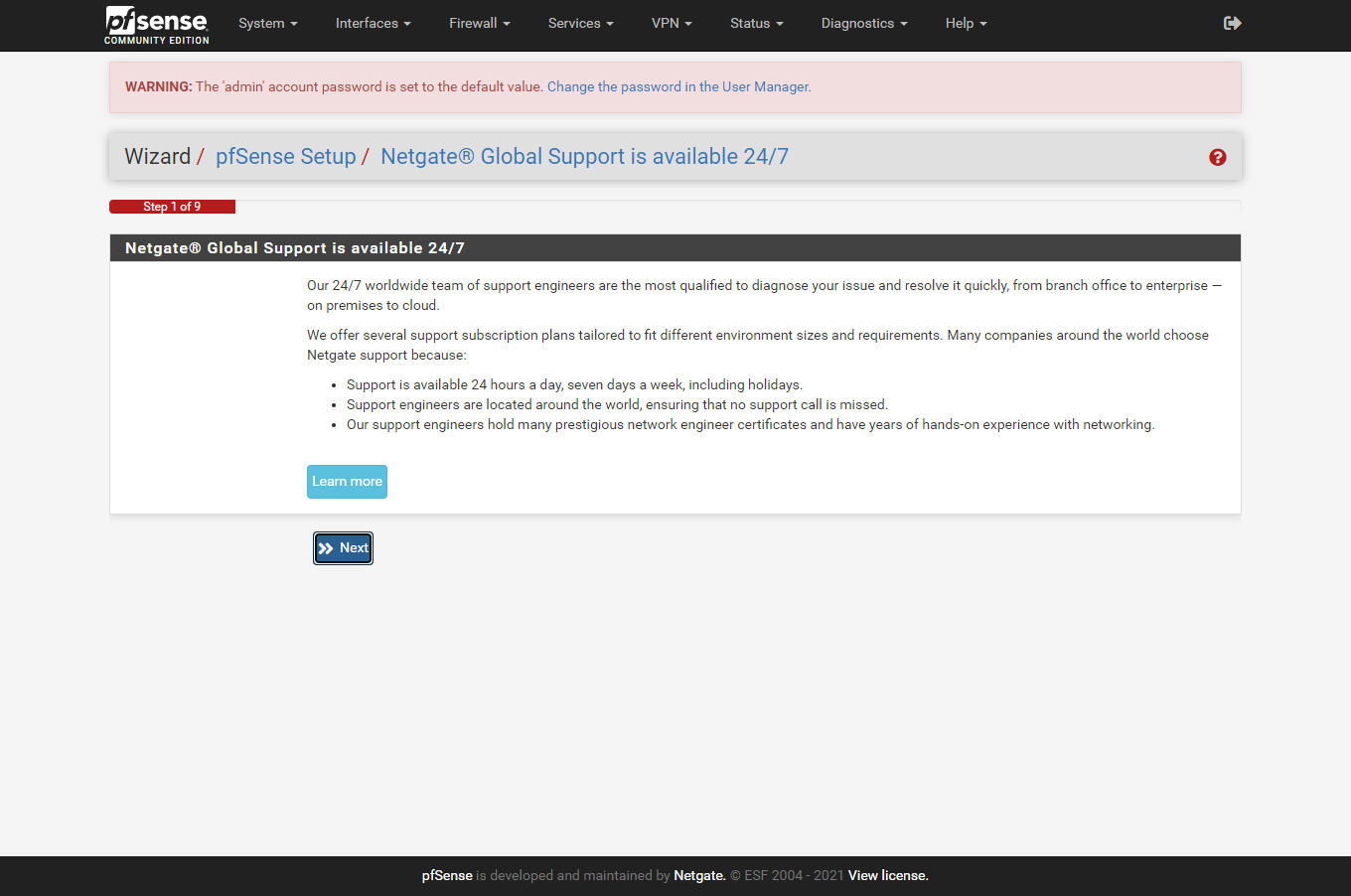

Ở lần truy cập vào giao diện Web UI, pfSense sẽ tự động hiển thị trang Setup Wizard để thiết lập các thông số chính cho hệ thống.

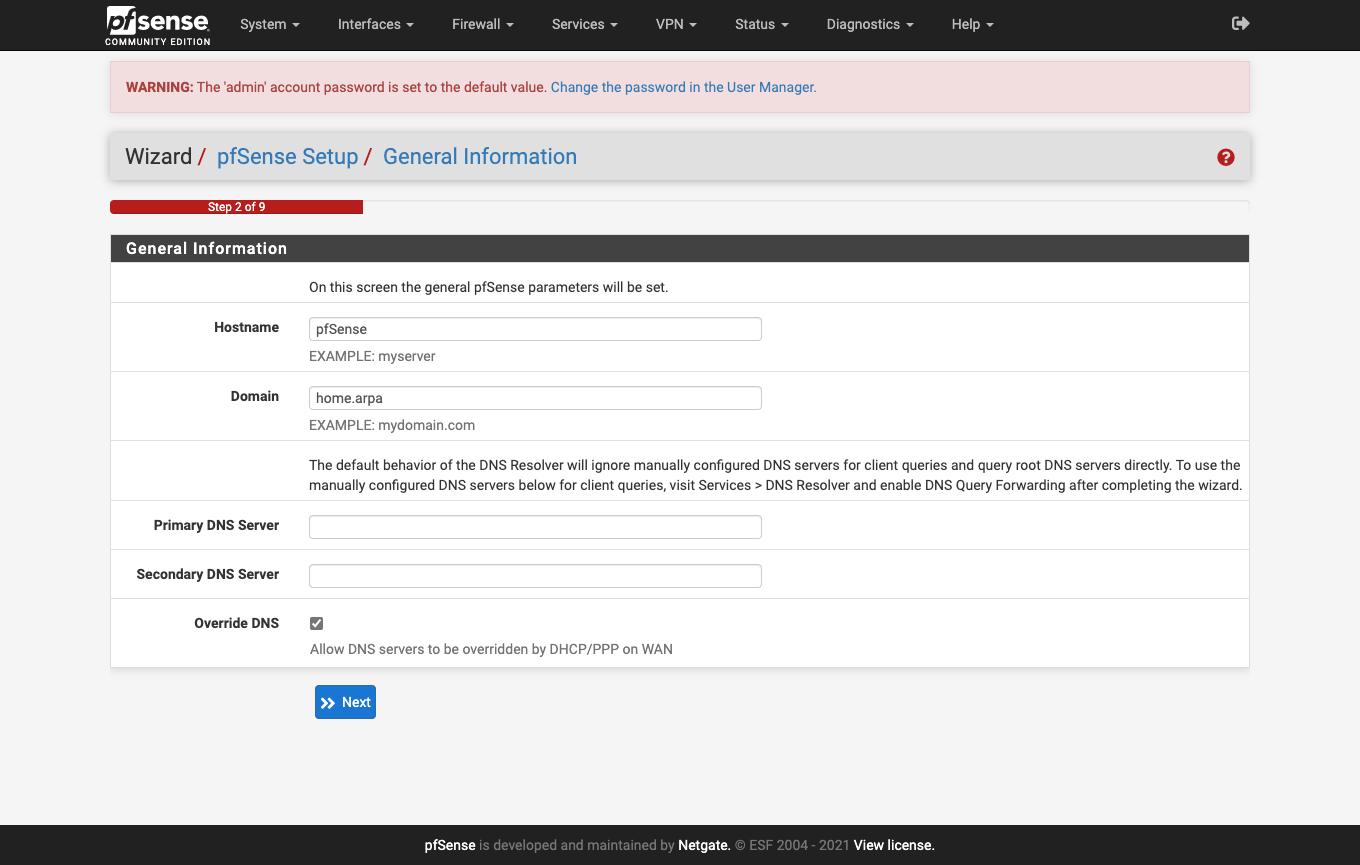

Thông tin chung

- Hostname: giữ nguyên pfSense, bạn có thể thay đổi sau

- Domain: giữ nguyên mặc đinh home.arpa, bạn có thể thay đổi sau

- Primary & Secondary DNS Server: Điền Cloudflare DNS (

1.1.1.1và 1.0.0.1) hoặc Google DNS (8.8.8.8và8.8.4.4), hoặc để trống cũng không sao. - Override DNS: Chọn mục này nếu bạn muốn sử dụng DNS cung cấp từ DHCP Server gửi đến cổng WAN.

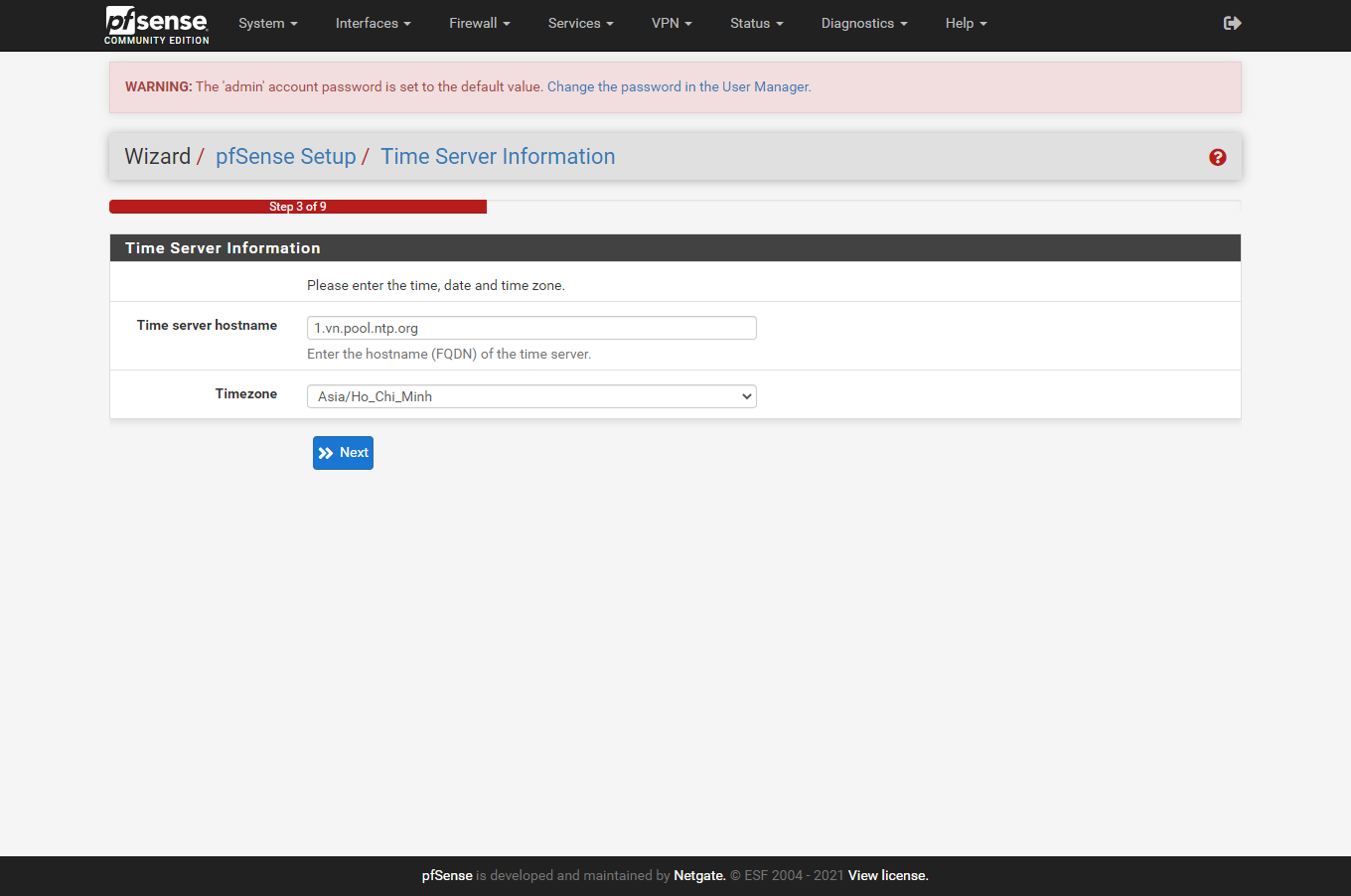

Cấu hình Time Server

1.vn.pool.ntp.orgCấu hình WAN Interface

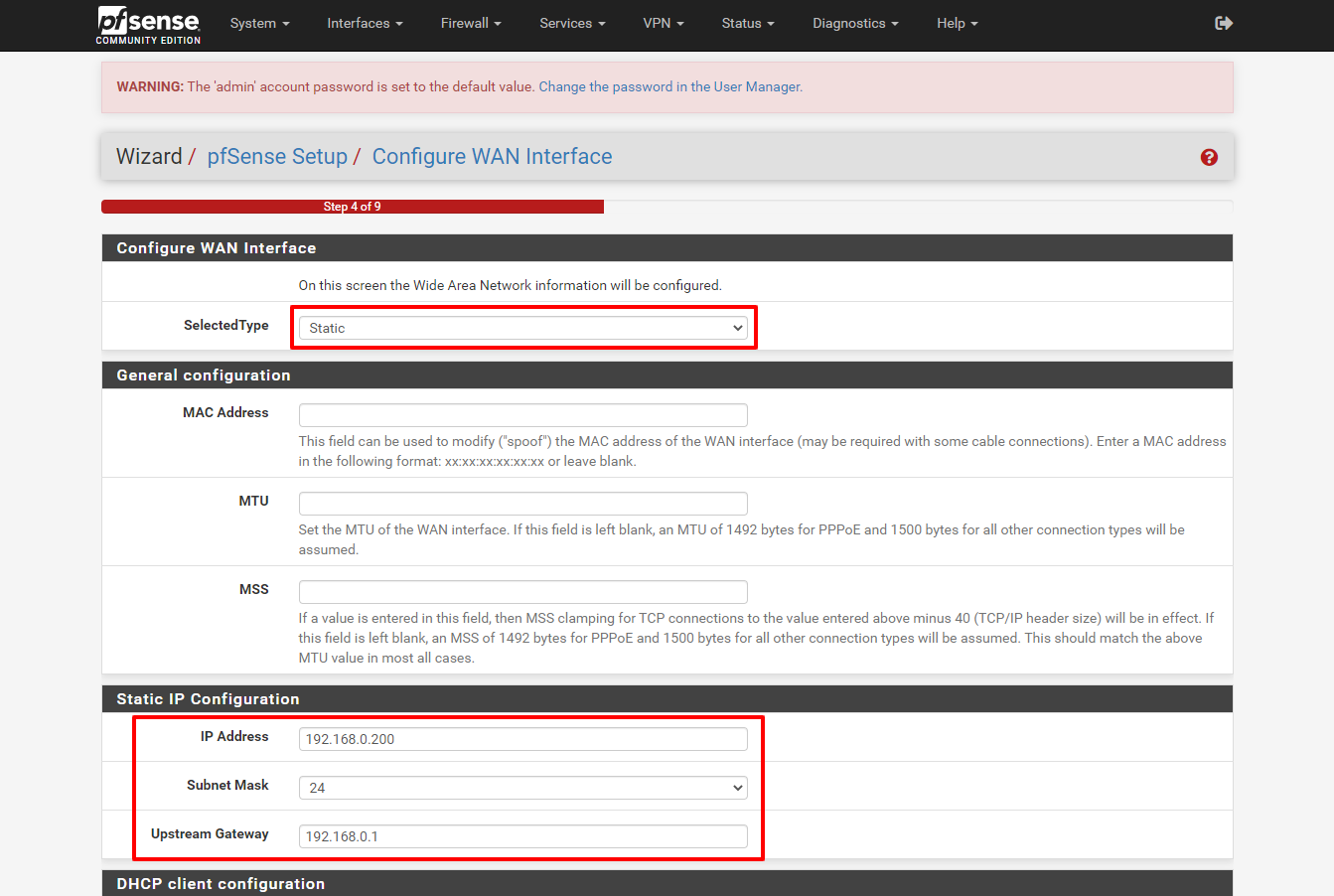

Mình sẽ cấu hình WAN Interface và LAN Interface đúng theo sơ đồ mạng ảo đã thiết kế trong Phần 1.

Thiết lập WAN Interface Type là Static cùng thông số IP như sau:

- IP Address: 192.168.0.200

- Subnet Mask: 24

- Upstream Gateway: 192.168.0.1 (IP của Router Mikrotik)

Trong điều kiện thực tế, nếu bạn sử dụng pfSense để kết nối với modem quang của nhà mạng, cần phải chỉnh WAN Interface Type thành PPPoE và nhập Username / Password được cung cấp để xác thực kết nối.

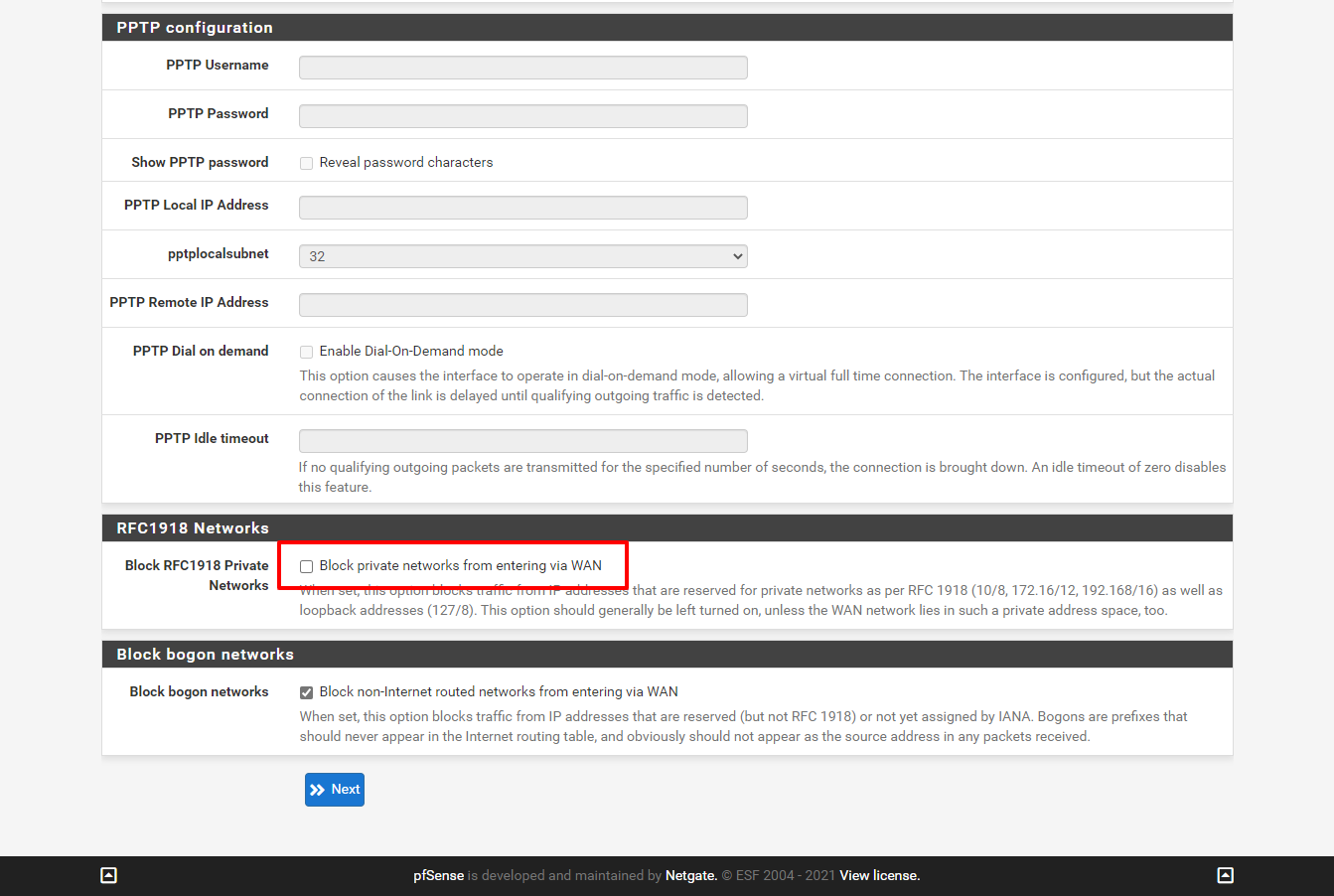

Block RFC1918 Private Networks: mục này có nghĩa là pfSense sẽ chặn tất cả các truy cập vào cổng WAN từ các dãy IP nội bộ (10/8, 172.16/12, 192.168/16)

Do mình pfSense trong mạng ảo của Hyper-V, các kết nối vào cổng WAN đều là IP nội bộ (192.168.0.0/24), do đó cần phải bỏ chọn Block RFC1918 Private Networks để cho phép Host có thể truy cập vào trang quản trị của pfSense.

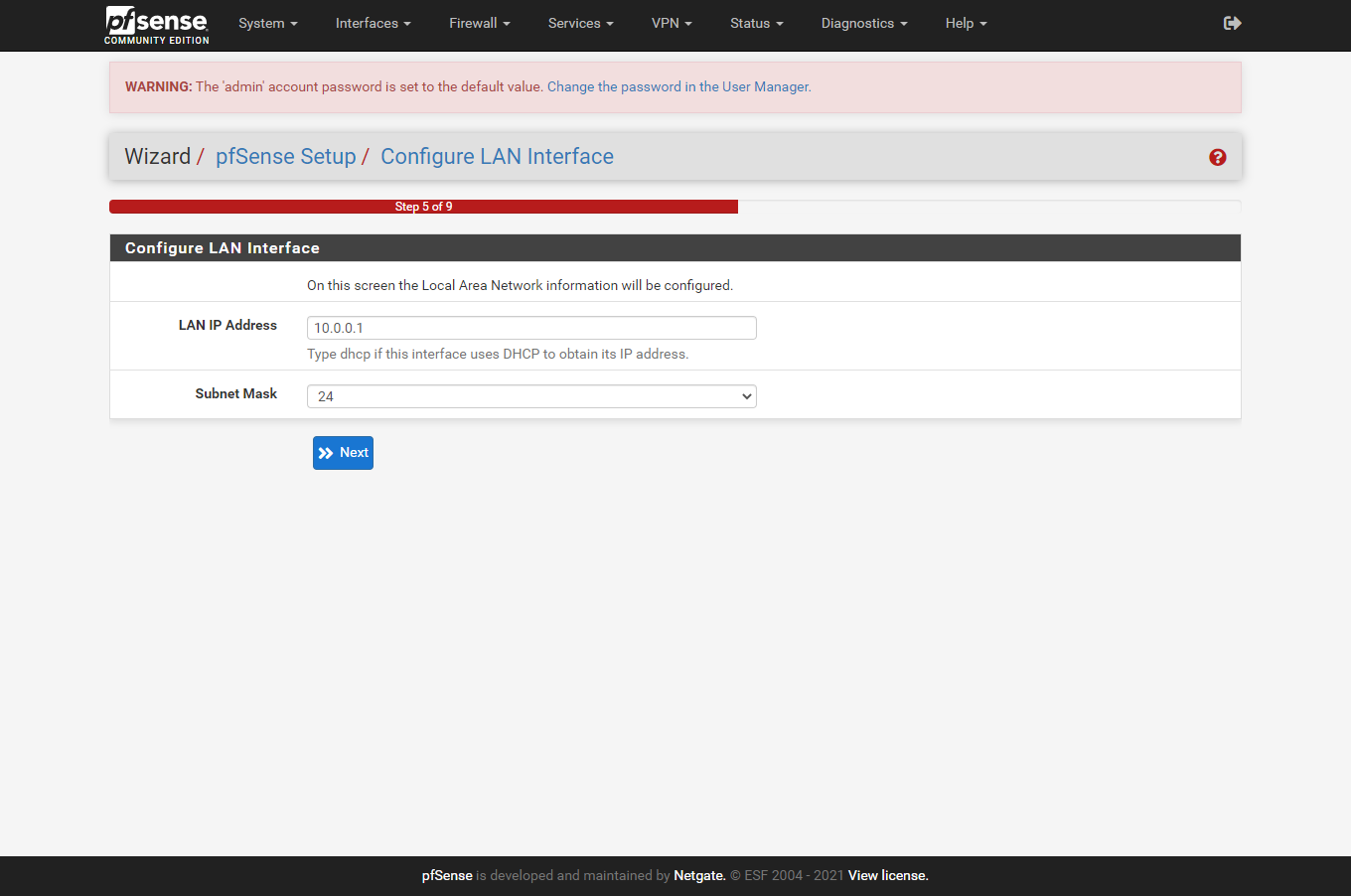

Cấu hình LAN Interface

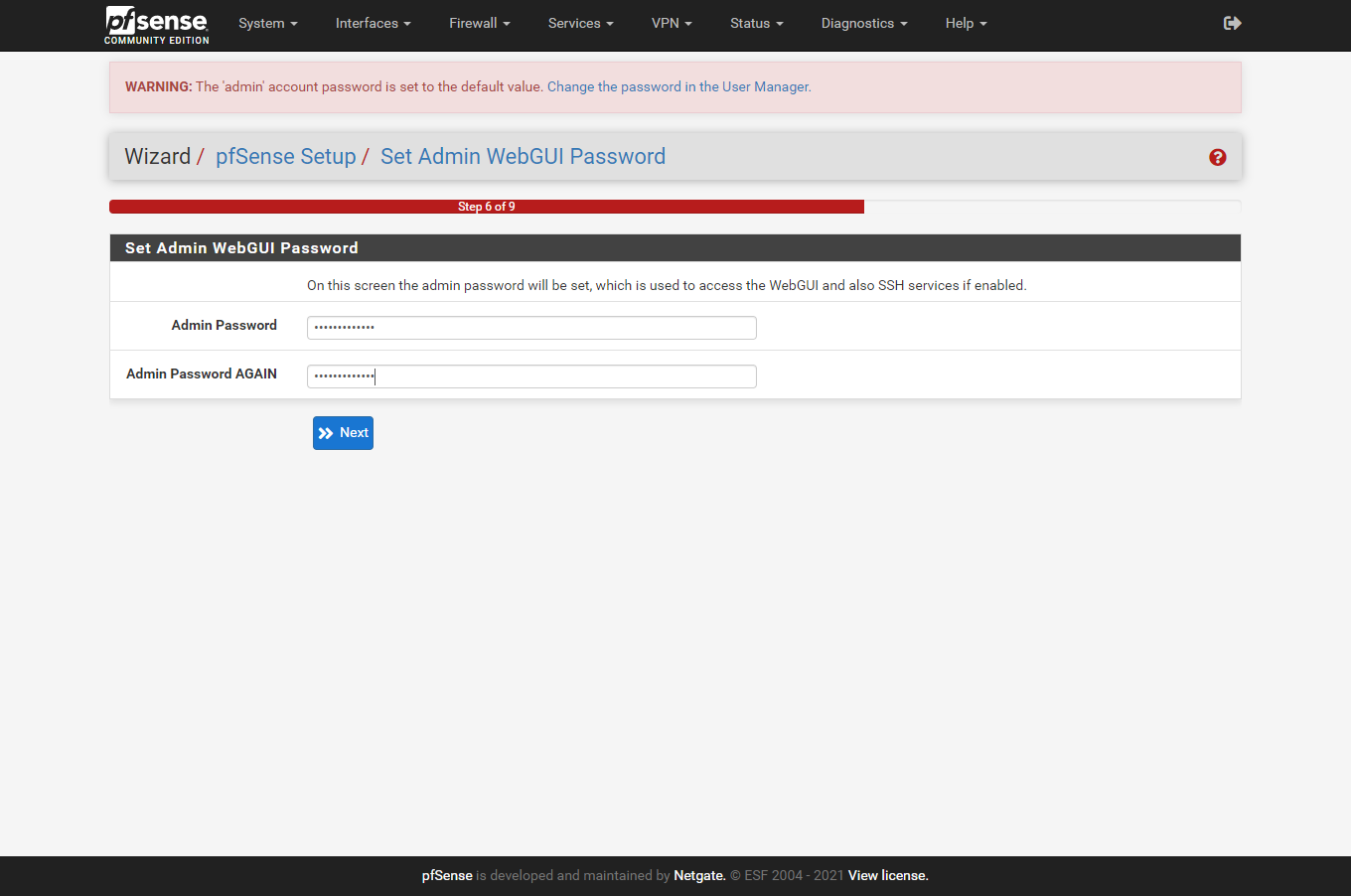

Thay đổi mật khẩu Admin

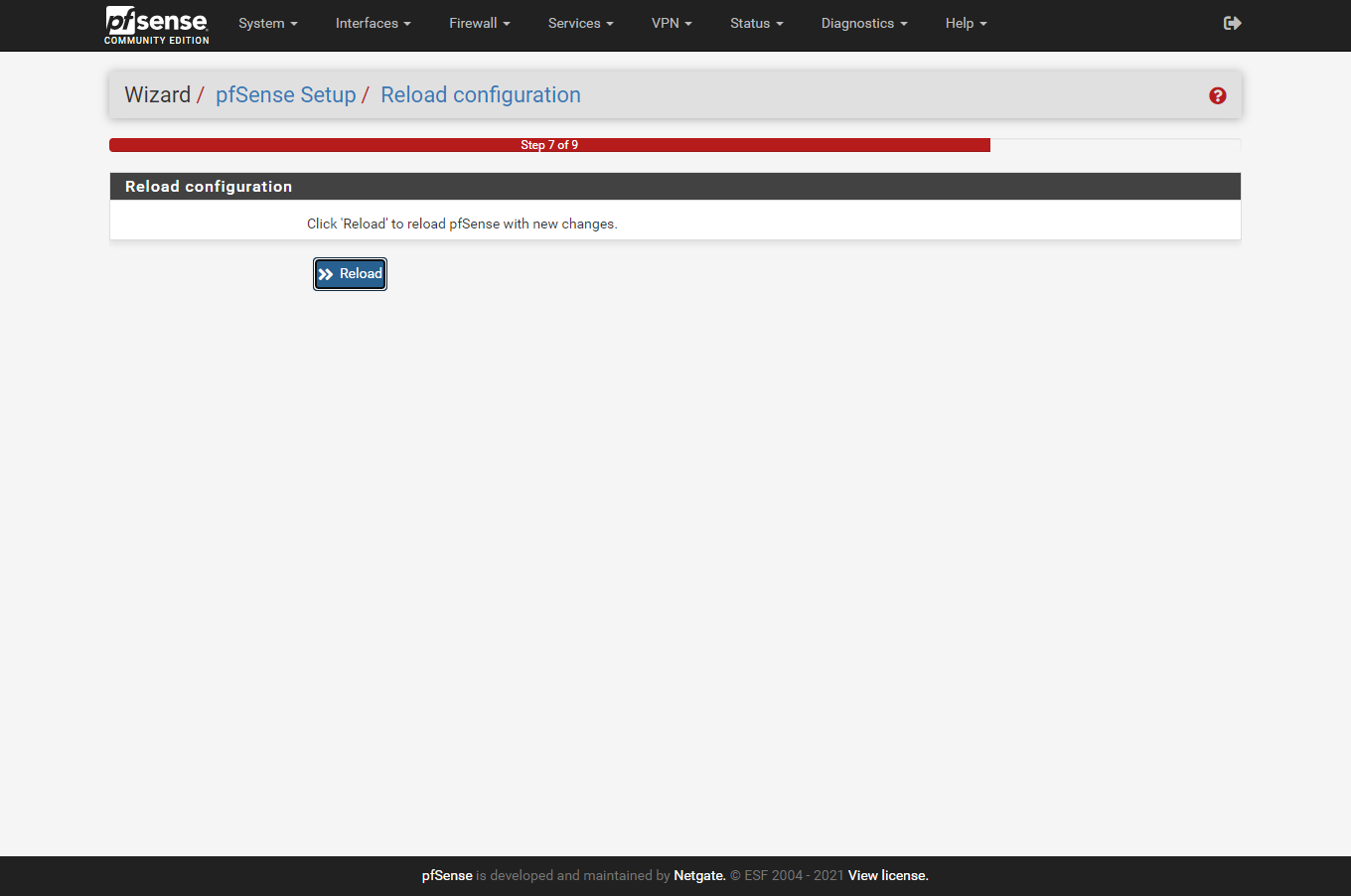

Lưu lại thông số

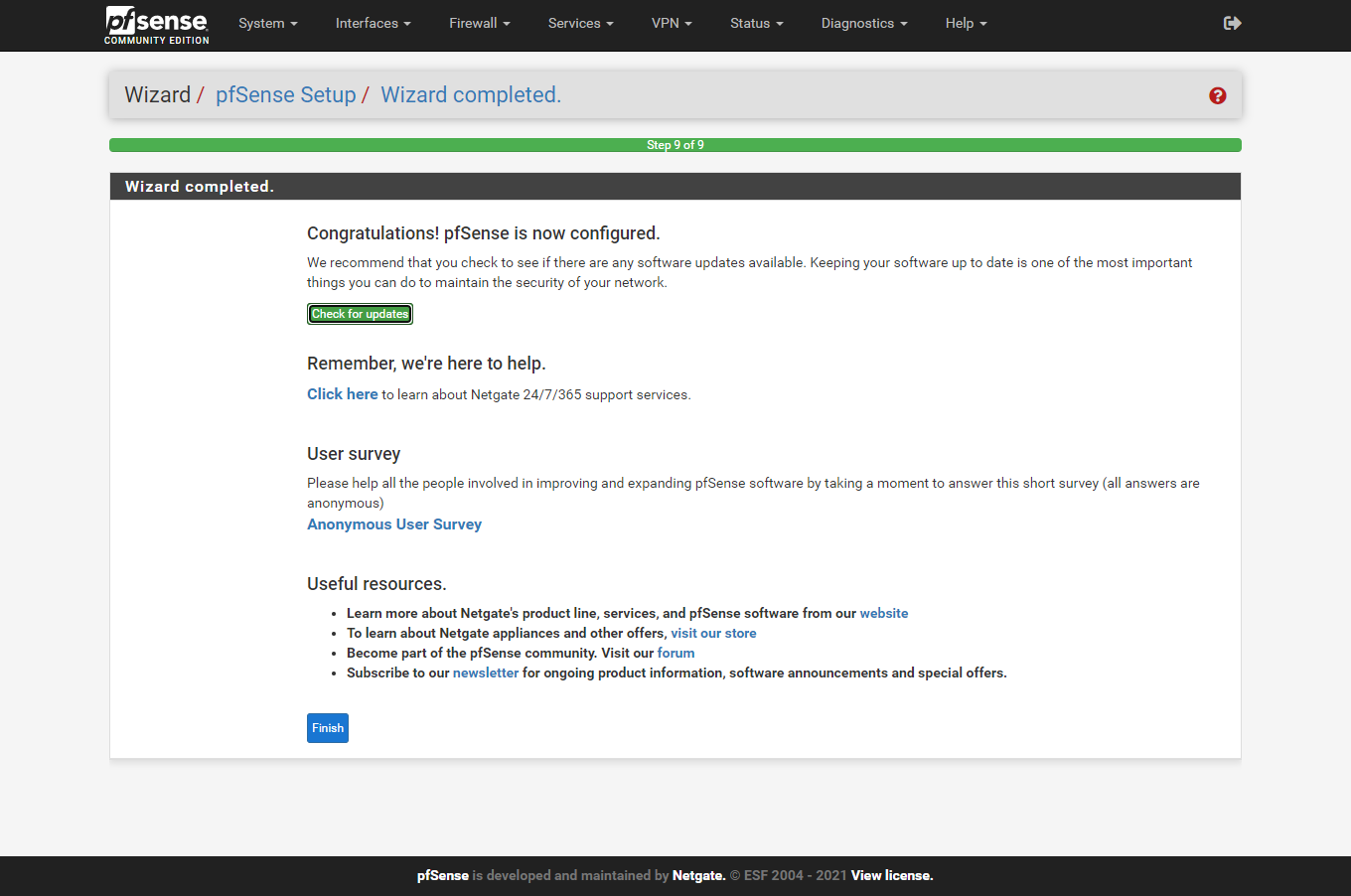

II. Truy cập Web UI theo IP mới

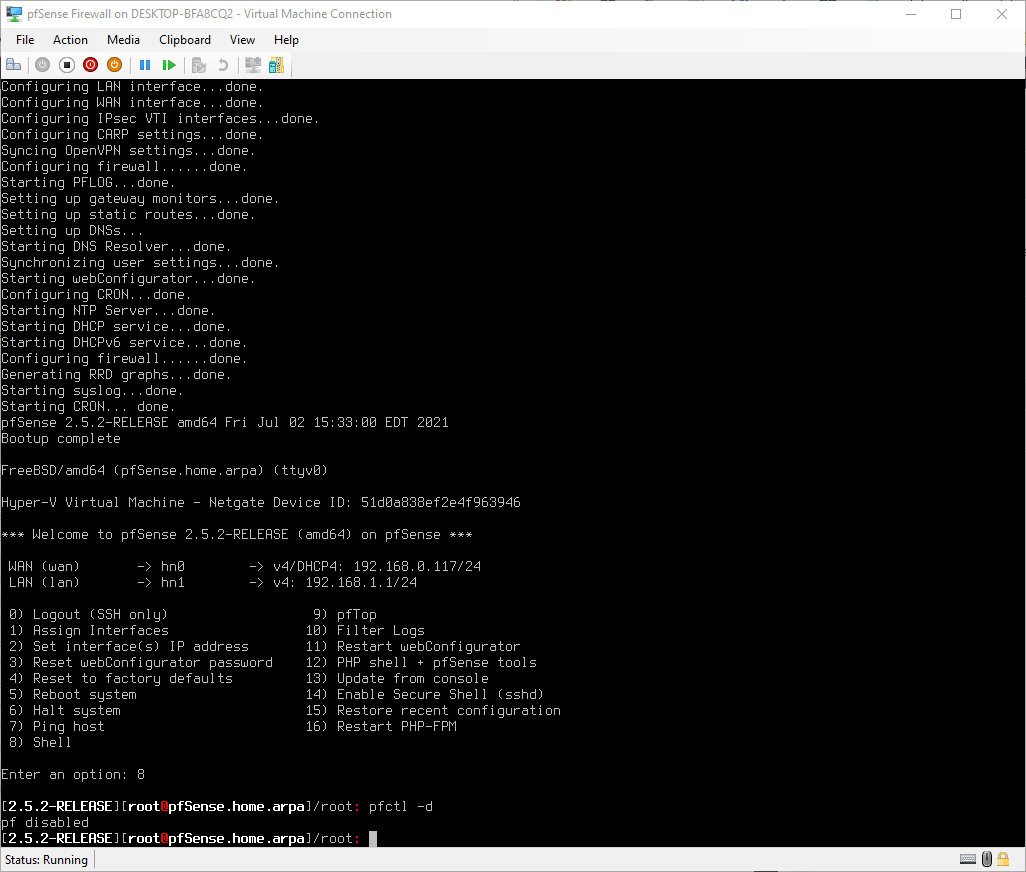

Bạn cần phải quay lại Shell của pfSense để tắt packet-filter. Lý do vì sau khi thiết lập, pfSense khởi động lại dịch vụ và sẽ quay về chế độ mặc định chặn truy cập Web UI vào cổng WAN.

pfctl -d để tắt packet filterTruy cập vào trang quản trị Web UI theo WAN IP mới đã thay đổi trong bước thiết lập ban đầu: 192.168.0.200.

- Tài khoản: admin

- Mật khẩu: mật khẩu mới bạn đã thay đổi ở bước trên

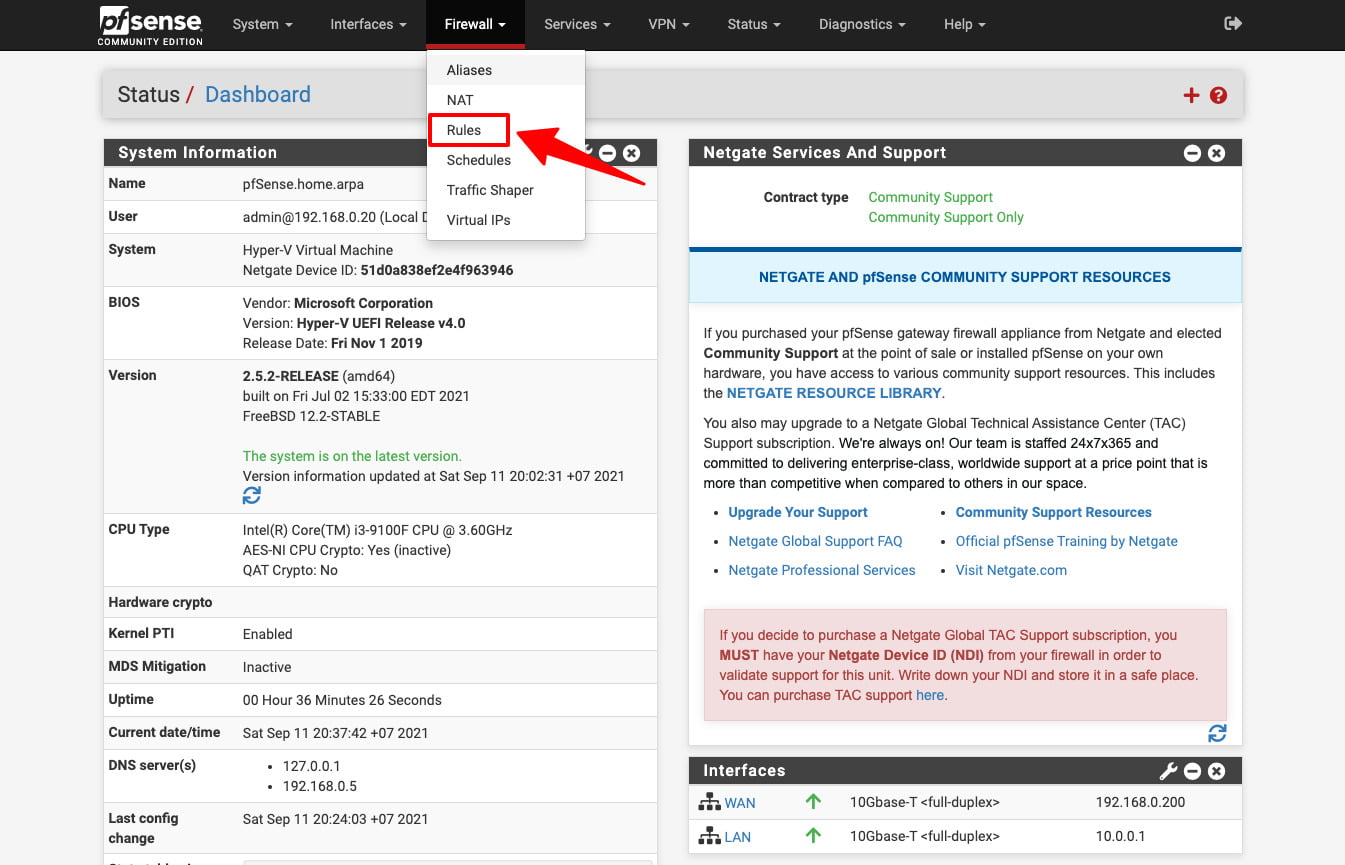

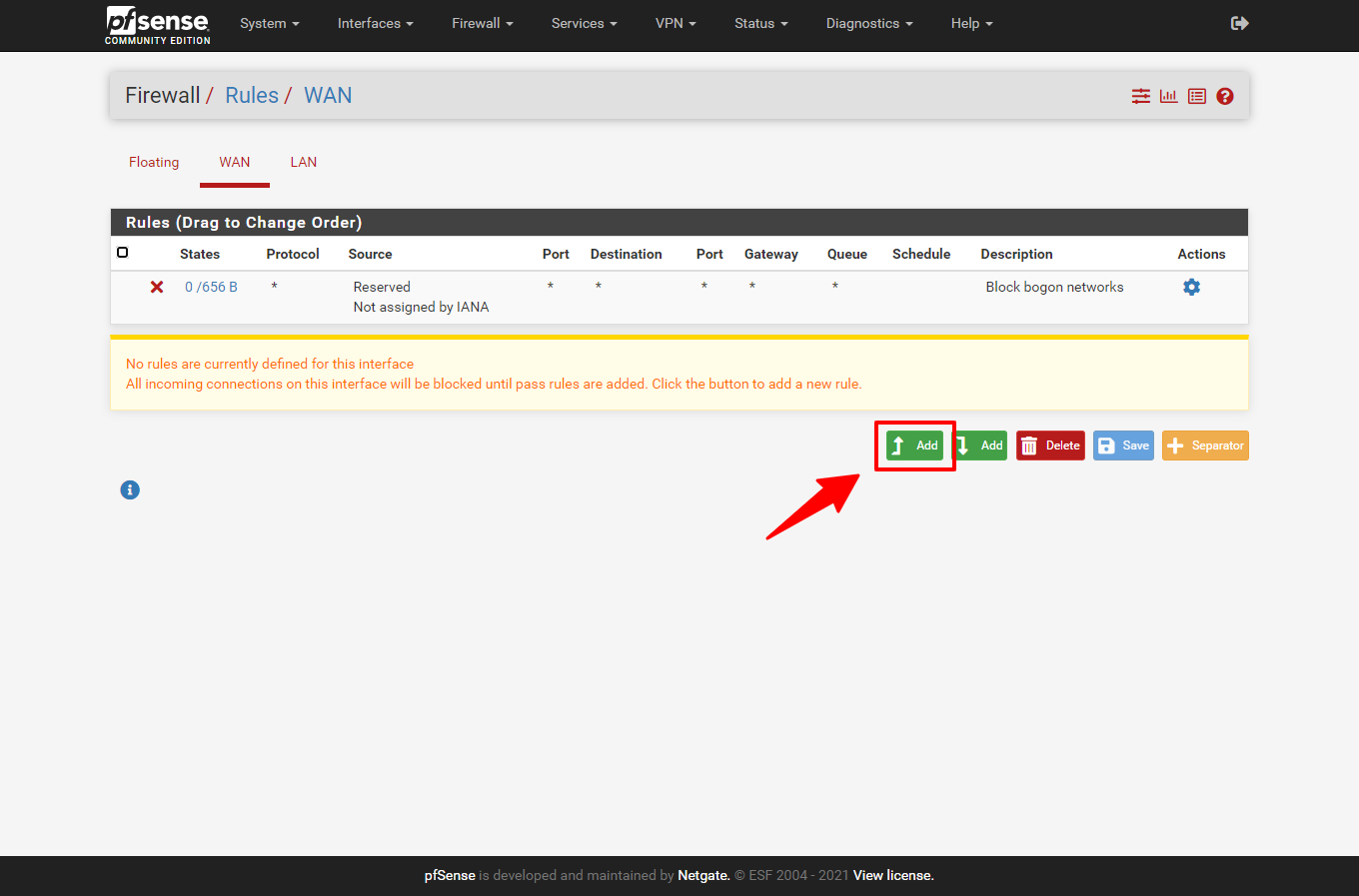

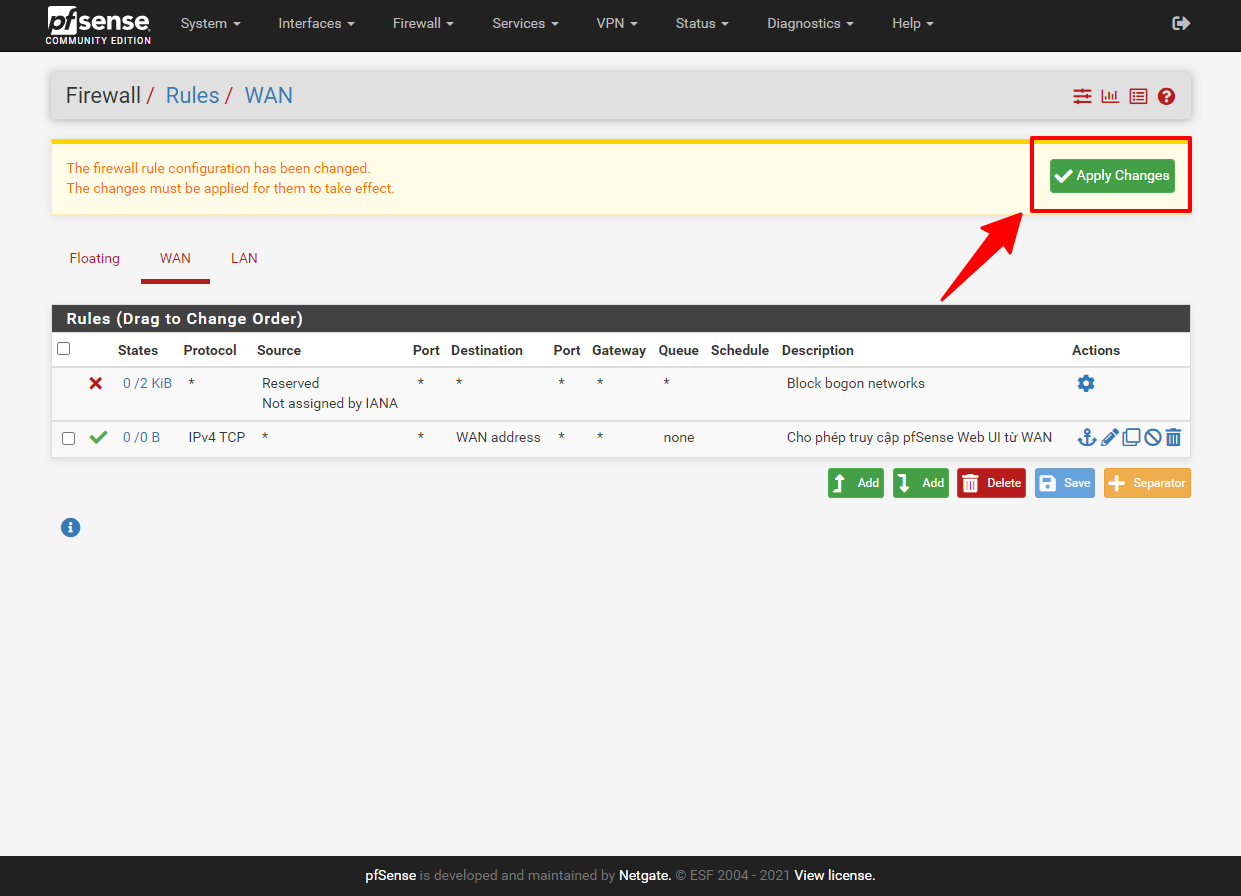

III. Cho phép truy cập Web UI từ WAN

Để tiện việc cấu hình pfSense khi truy cập từ máy tính trong mạng nhà (nằm trên WAN của pfSense), mình sẽ tạo 1 Firewall Rule mới cho phép truy cập vào Web UI từ WAN. Nhờ vậy, không phải truy cập Shell gõ lệnh pfctl -d nữa.

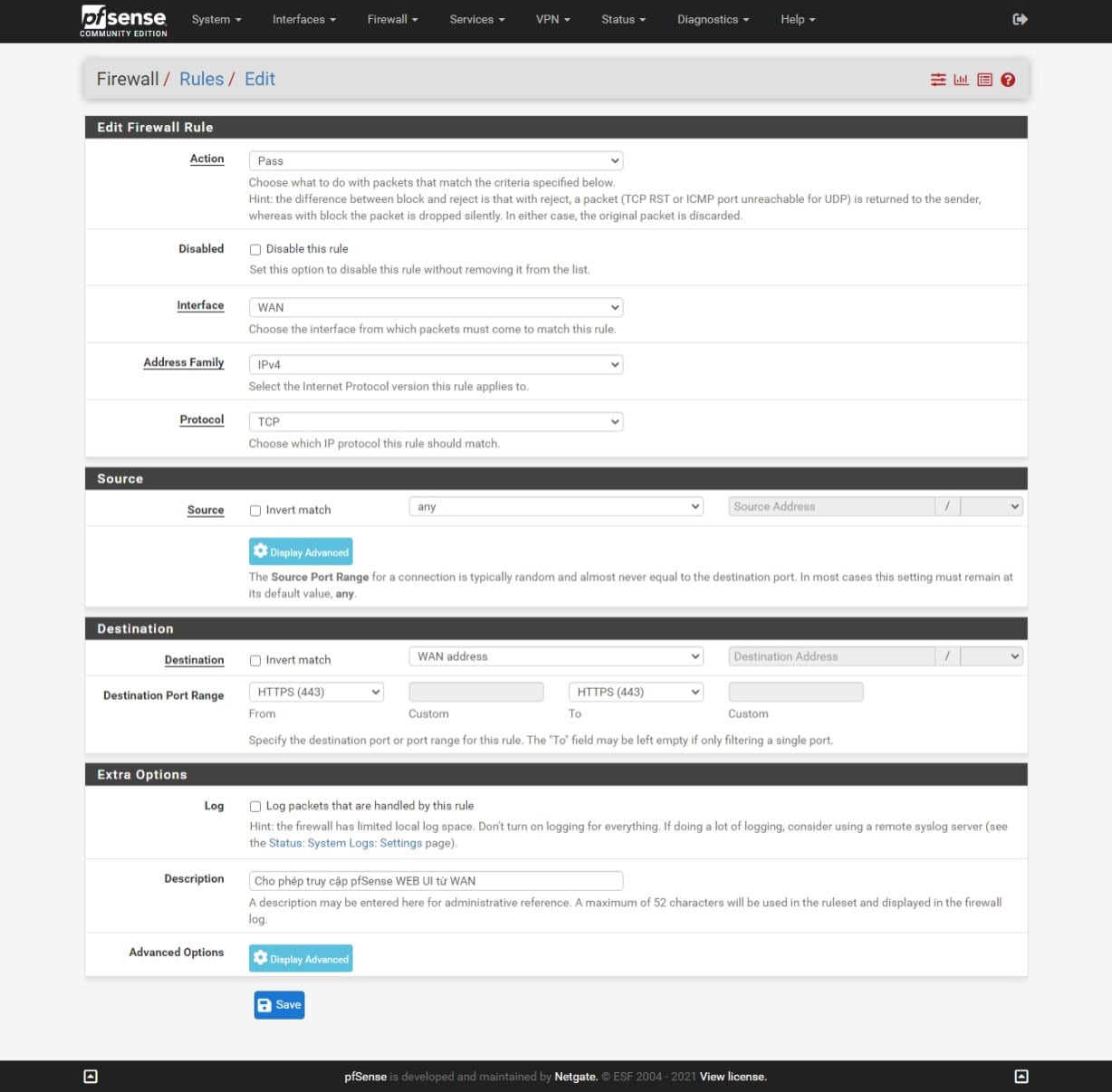

Thiết lập thông số như sau:

- Action: Pass

- Interface: WAN

- Protocol: TCP

- Source: Any (hoặc có thể điền IP, Subnet của mạng)

- Destination: WAN Address

- Destination port range: HTTPS

- Description: Cho phép truy cập Web UI từ WAN

Vậy là xong. Bạn có thể truy cập vào pfSense theo địa chỉ 192.168.0.200 từ bất cứ máy tính nào trong nhà.

https://192.168.0.200[Phần 3] xin hết. Trong [Phần 4] mình sẽ hướng dẫn cách thiết lập DHCP Server và cấu hình NAT để các máy trong mạng ảo có thể truy cập được Internet thông qua pfSense.

Nguồn: thuanbui